PostgreSQL密码安全策略

引用地址:https://blog.csdn.net/weixin_34143774/article/details/89561946 请以原文为主,引用注明出处。问题:今天公司进行软件测评,在测评期间,测评人员问起PostgreSQL登录失败导致用户锁定的

2024-11-16

Redis安全策略详解

目录缓存穿透缓存击穿缓存雪崩布隆过滤器基于布隆过滤器解决缓存穿透问题缓存穿透高并发情况下查询一个不存在的key产生的背景(原因):缓存穿透是指使用不存在的key进行大量的高并发查询,导致缓存无法命中,每次请求都要都要穿透到后端数据库查

2024-11-16

云服务器安全策略

1.强密码和多因素认证强密码是保护云服务器的第一道防线。使用复杂的密码,包括大小写字母、数字和符号,并定期更改密码。此外,启用多因素认证可以提高安全性,因为它需要用户提供两个或多个身份验证因素才能访问服务器。2.安全组和网络访问控制列表安全组和网络访问控制列表是云服务器安全的重要组成部分。安全组是一种虚拟防火墙,可以控制入站和出站流量。网络访问控制列表是一种网络级别的防火墙,可以控制入站和

2024-11-16

Linux JSP安全左移策略

在 Linux 系统中,JSP(JavaServer Pages)是一种用于创建动态 Web 页面的技术最小权限原则:为用户和应用程序分配最小的必要权限。例如,如果一个 JSP 页面只需要读取文件,那么它不应该具有写入权限。验证和过滤用户输

2024-11-16

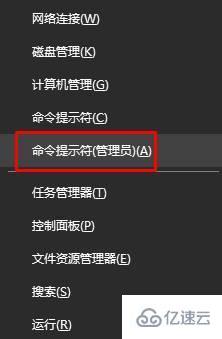

Win10如何重置恢复安全策略和组策略

本文小编为大家详细介绍“Win10如何重置恢复安全策略和组策略”,内容详细,步骤清晰,细节处理妥当,希望这篇“Win10如何重置恢复安全策略和组策略”文章能帮助大家解决疑惑,下面跟着小编的思路慢慢深入,一起来学习新知识吧。1、右键点击开始按

2024-11-16

webservice安全策略怎么配置

Web服务安全策略的配置应该包括以下几个方面:1. 认证和授权:配置Web服务的认证和授权机制,确保只有授权用户可以访问服务。2. 传输加密:使用SSL/TLS等协议对Web服务进行传输加密,保护数据在传输过程中不被窃取或篡改。3. 输入验

2024-11-16

HSTS安全策略如何应用

这篇文章主要介绍“HSTS安全策略如何应用”的相关知识,小编通过实际案例向大家展示操作过程,操作方法简单快捷,实用性强,希望这篇“HSTS安全策略如何应用”文章能帮助大家解决问题。HSTS 是 HTTP 严格传输安全(HTTP Strict

2024-11-16

Linux主机与SELinux安全策略

Linux主机与SELinux安全策略是确保系统安全性的重要组成部分。SELinux(Security-Enhanced Linux)是一个Linux内核模块,它提供了强制访问控制(MAC)机制,旨在通过更严格的访问策略来增强系统的安全性。

2024-11-16

Android安全风险控制策略

没有一个软件系统是安全的,总体而言,Android系统中的风险可概括为五大类。根据以下建议对每种风险做好防范工作。第一类风险是滥用应用程序权限。关于这类风险有如下防范策略建议。应用程序认证认证是防范恶意程序的有效手段之一。在理想状态下,一个

2024-11-16

CentOS 服务器安全配置策略

近期服务器频繁有被暴力破解,大致分析了一下入侵行为,整理了常用的安全策略:最小的权限+最少的服务=最大的安全1. 修改ssh默认连接22端口 和 添加防火墙firewalld 通过端口

步骤:

1) 修改ssh的默认端口22:vi /etc

2024-11-16

PHP 会话管理的安全策略

为了确保 php 会话管理的安全,必须实施以下安全策略:使用安全的 cookie(https 传输,带有 httponly 和 secure 标志)设置合理的会话生命周期使用会话再生防止会话劫持禁止跨站点请求伪造 (csrf),例如使用反

2024-11-16

云服务器安全策略包括

云服务器提供商通常会采用各种安全策略来保护其服务器和数据。以下是几个常见的策略:访问控制:访问控制是防止未经授权的用户访问服务器和数据的一种方法。可以采用多种措施来限制访问权限,例如强密码、加密、IP地址过滤、端口过滤等,以防止未经授权的用户获取服务器和数据。数据加密:数据加密是防止未经授权的用户访问服务器和数据的另一种方法。可以采用多种技术来实现数据加密,例如对称密钥、公钥加密、SHA-

2024-11-16

![[mysql]mysql8修改root密码](https://static.528045.com/imgs/38.jpg?imageMogr2/format/webp/blur/1x0/quality/35)