软件使用WPSeku找出WordPress安全问题

这篇文章主要介绍软件使用WPSeku找出WordPress安全问题,文中介绍的非常详细,具有一定的参考价值,感兴趣的小伙伴们一定要看完!

WordPress是一种使用PHP语言开发的博客平台,用户可以在支持PHP和MySQL 数据库的服务器上架设自己的网志,因为它是被用的最多的 CMS,因此有许多潜在的 WordPress 安全问题/漏洞需要考虑。

如何安装 WPSeku – Linux 中的 WordPress 漏洞扫描器

要在 Linux 中安装 WPSeku,你需要如下从 Github clone 最新版本的 WPSeku。

$ cd ~$ git clone https://github.com/m4ll0k/WPSeku完成之后,进入 WPSeku 目录,并如下运行。

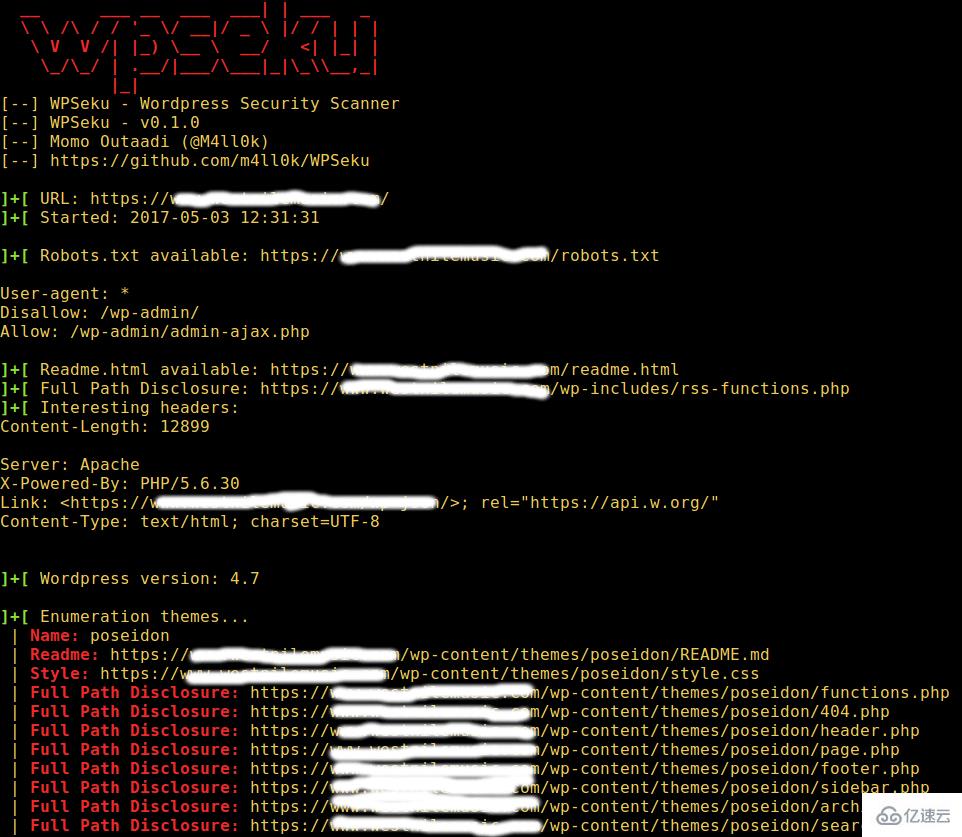

$ cd WPSeku使用-u选项指定 WordPress 的安装 URL,如下运行 WPSeku:

$ ./wpseku.py -u http://yourdomain.com

以下命令使用-p选项搜索 WordPress 插件中的跨站脚本(x)、本地文件夹嵌入(l)和 SQL 注入(s)漏洞,你需要在 URL 中指定插件的位置:

$ ./wpseku.py -u http://yourdomain.com/wp-content/plugins/wp/wp.php?id= -p [x,l,s]以下命令将使用-b选项通过 XML-RPC 执行暴力密码登录。另外,你可以使用–user和–wordlist选项分别设置用户名和单词列表,如下所示。

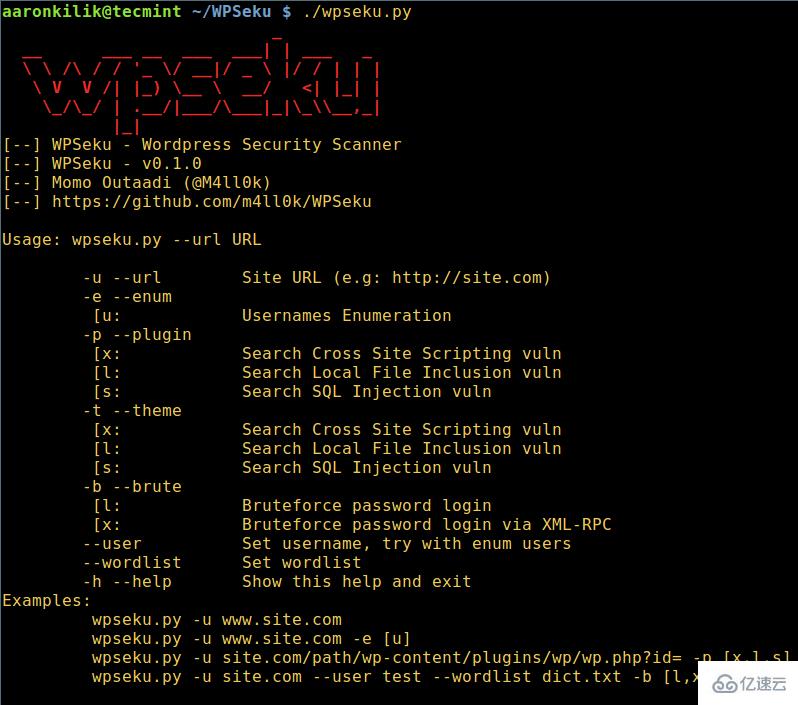

$ ./wpseku.py -u http://yourdomian.com --user username --wordlist wordlist.txt -b [l,x]要浏览所有 WPSeku 使用选项,输入:

$ ./wpseku.py --help

以上是“软件使用WPSeku找出WordPress安全问题”这篇文章的所有内容,感谢各位的阅读!希望分享的内容对大家有帮助,更多相关知识,欢迎关注编程网行业资讯频道!

免责声明:

① 本站未注明“稿件来源”的信息均来自网络整理。其文字、图片和音视频稿件的所属权归原作者所有。本站收集整理出于非商业性的教育和科研之目的,并不意味着本站赞同其观点或证实其内容的真实性。仅作为临时的测试数据,供内部测试之用。本站并未授权任何人以任何方式主动获取本站任何信息。

② 本站未注明“稿件来源”的临时测试数据将在测试完成后最终做删除处理。有问题或投稿请发送至: 邮箱/279061341@qq.com QQ/279061341