iOS完美脱壳

背景:在软件安全领域中,我们与黑产做对抗时,不是被动防守,自己也可以做攻击方,来验证我方软件是否安全。

关于iOS端逆向分析如:虚拟定位、虚拟设备、修改内存等,始终离不开脱壳。脱壳是第一步,也是必要的一步,下面就说下如何脱壳。

一、什么是加壳

应用在上传App Store时,App Store会对应用进行加壳操作,就是利用加密算法对可执行文件的编码进行改变。经过App Store加密的应用,我们无法通过Hopper等反编译静态分析,也无法进行Class-Dump。

这里就要区分个人、企业不同账号打的安装包。个人账号打的包只能上传到App Store由苹果进行加签认证,在发布到App Store供用户下载。企业账号打的包是由企业密钥加签认证,不能发布到App Store。

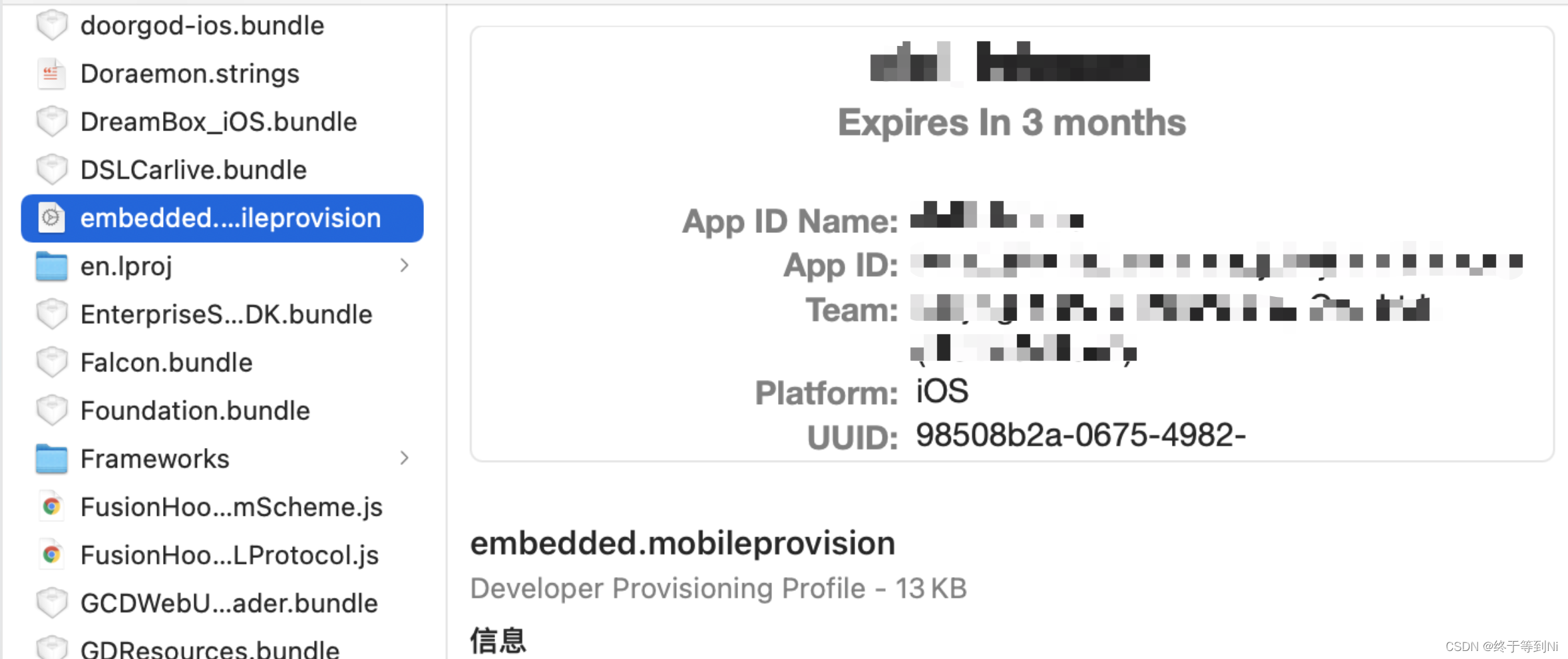

有兴趣的可以解压一下IPA,如果解压出来里面没有embedded.mobileprovision文件文件说明是在App Store下载的,如果有embedded.mobileprovision文件文件说明是企业账号打的包。

如图:

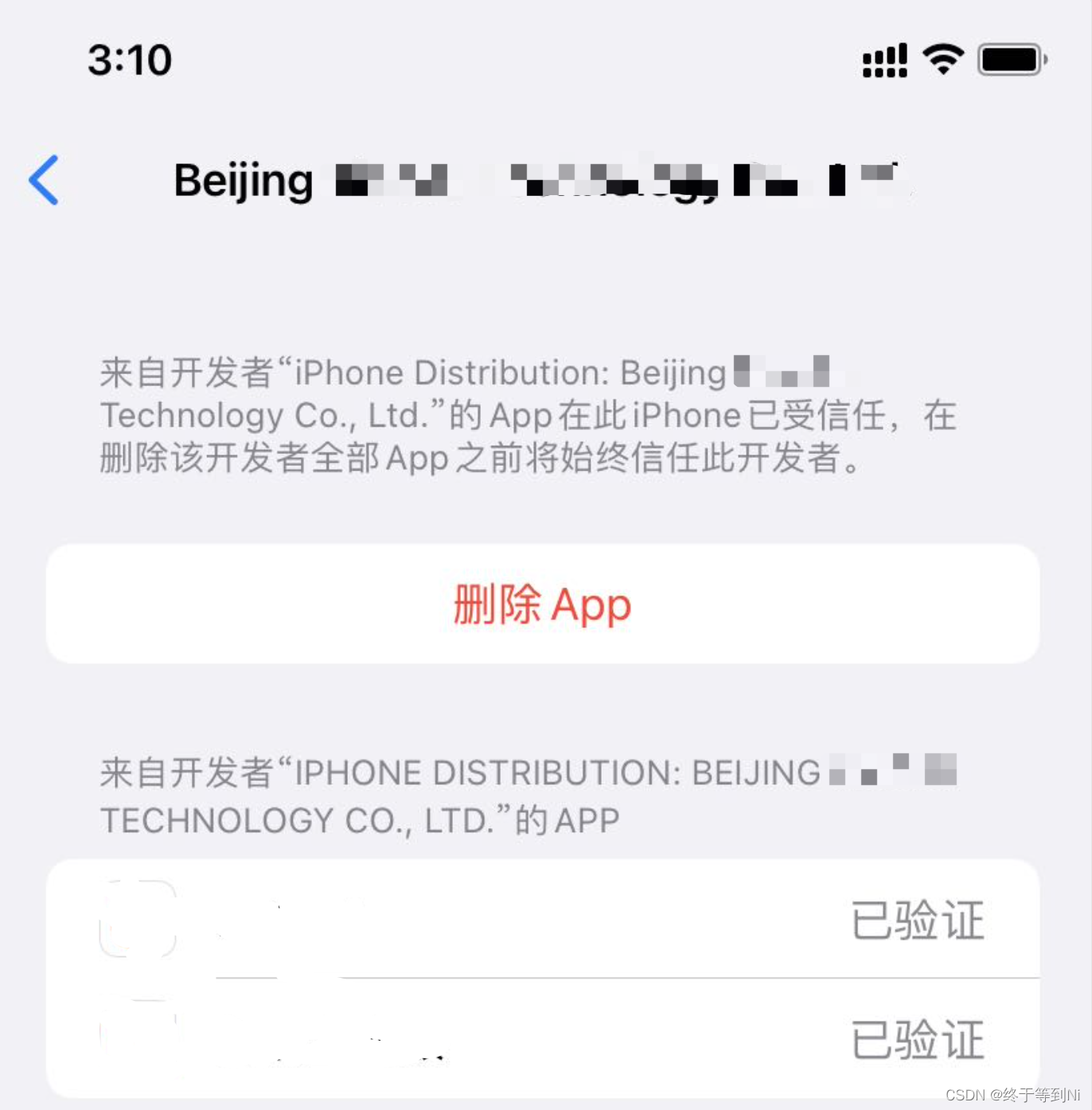

这是因为苹果在加壳的过程中,不会产生embedded.mobileprovision文件。只有非苹果加壳的IPA才会产生embedded.mobileprovision文件。此文件的作用就是我们安装完成后,需要在设置-通用-设备管理(描述文件)里面认证,在App Store下载的则不要要认证。

二、什么是脱壳

在逆向分析过程中需要对加密的二进制文件进行解密才可以进行静态分析,这个过程就是脱壳。

脱壳出来的ipa文件是不可以安装的,报错:DeviceNoSupportedByThinning。

这个时候就需要二次签名打包才能安装;或者使用三方调试工具(MonkeyDev、yololib等)间接加载程序,达到使用效果。

脱完壳可以干什么?

我们知道同一包名(Bundle ID)在手机上只能安装一个,这样苹果手机就不能像Android那样做到多开。但是在IPA脱完壳后可以修改包名(Bundle ID),此时就可以安装相同的App了。

逆向分析App,向App注入自己的Framework,动态调试。

三、如何脱壳

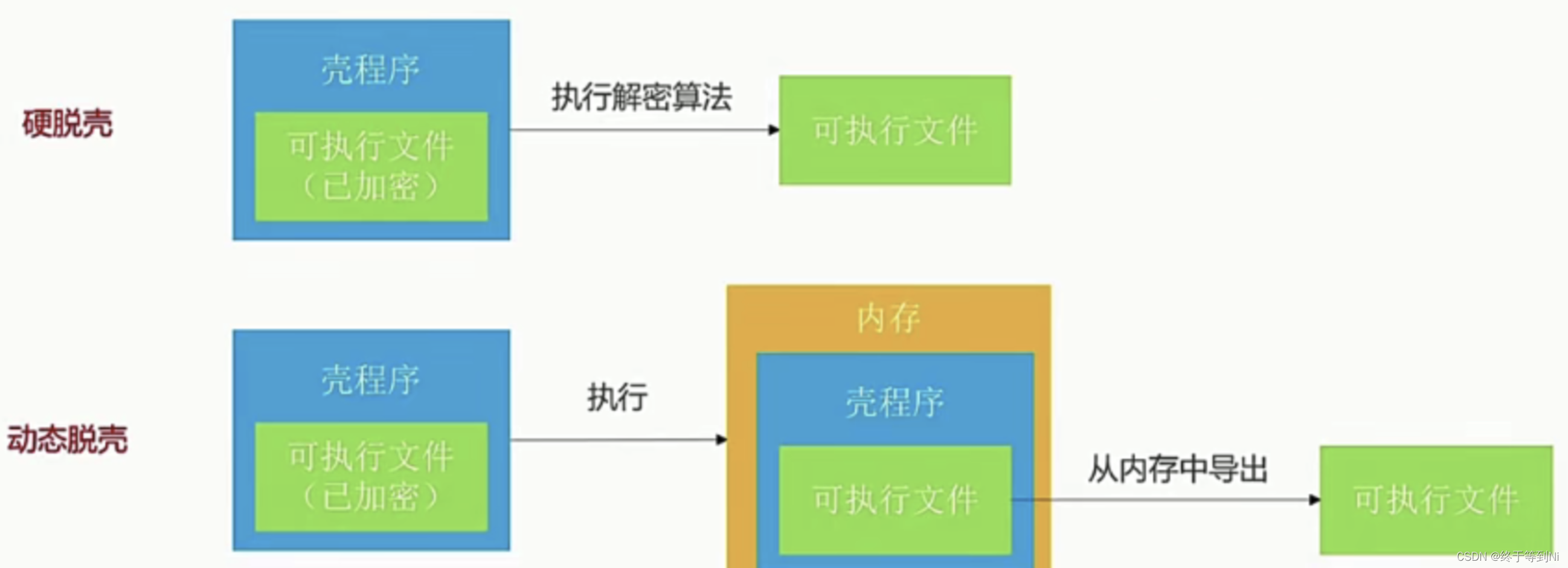

摘掉壳程序,将加密的可执行文件还原出来

脱壳有两种方法:硬脱壳、动态脱壳

硬脱壳:需要知道Apple的私钥解密,要破解苹果加密算法难度还是很大的。

动态脱壳:我们知道在程序启动时系统会将下载的IPA加载到内存,再由壳程序对可执行程序解密,系统才能识别并执行。此时可以通过内存Dump将解密后的可执行程序保存下来。

四、动态脱壳

网上存在很多中脱壳方式,包括Clutch、dumpdecrypted、frida-ios-dump等,这里只对frida-ios-dump方式介绍,亲历测试完美脱壳微信,美团等。

此外学会frida方便其他操作,内存修改、动态库注入、动态调试等。

感兴趣的同学可以尝试下其他方式。

五、frida-ios-dump

源码地址:GitHub

下载源码,目录介绍:

dump.py主要功能文件,可查询手机安装软件;程序脱壳;

requirements.txt需要的所有Python库。

5.1 安装Frida

PC端配置Frida环境

首先保证已安装Python3、pip3,然后执行

sudo pip3 install frida-tools如果在安装过程中出现错误或异常,可升级下pip

python3 -m pip install --upgrade pip 越狱手机配置Frida环境

5.1.1 如何越狱

自行下载爱思助手,一键越狱,简单方便。

5.1.2 安装iproxy

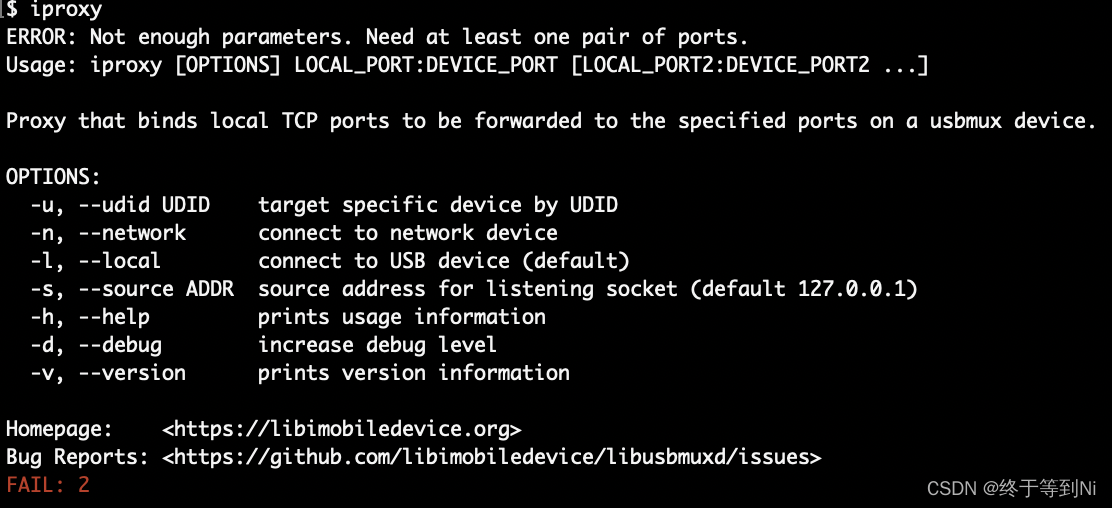

使用mac brew工具

brew install iproxy然后运行iproxy命令,出现help则说明安装成功。

5.1.3 安装openssh

打开手机上的cydia,搜索OpenSSH,点击安装

验证:

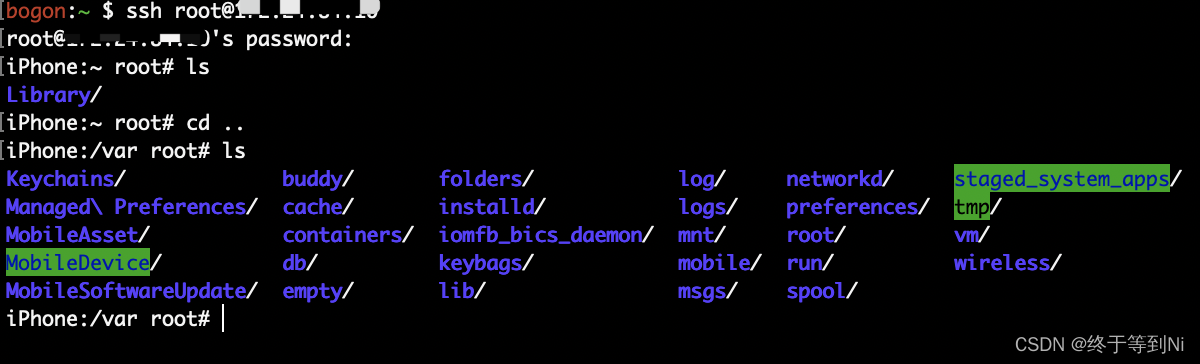

确保手机与电脑在同一局域网内ssh root@内网IP密码:alpine

5.1.4. 安装frida

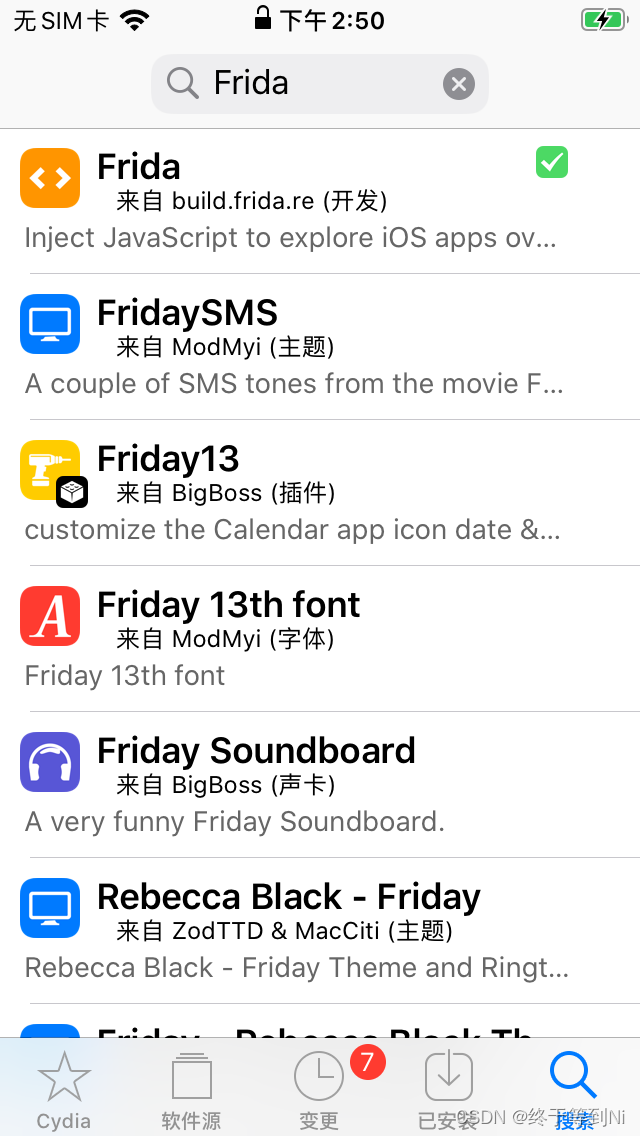

打开手机上的cydia,添加软件源,地址: https://build.frida.re

然后搜索:Frida,点击安装

验证

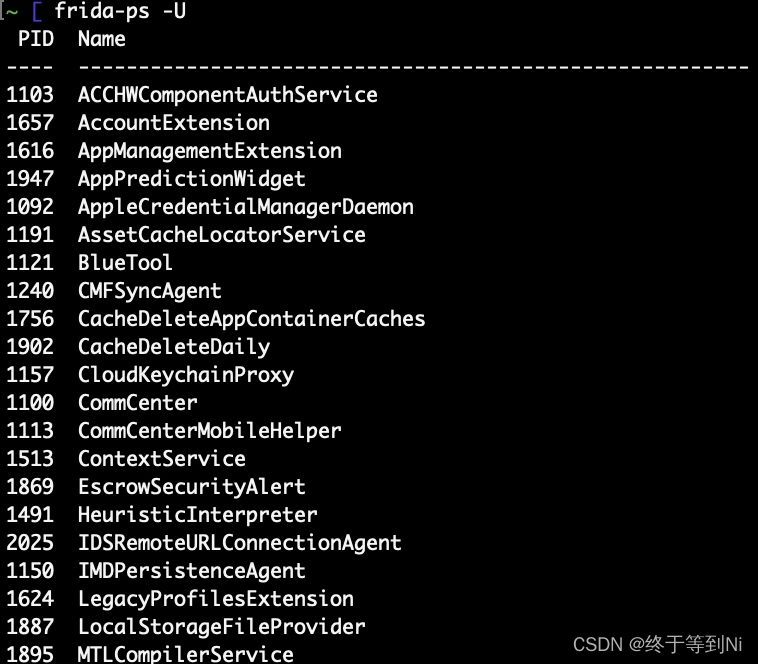

frida-ps -U

5.2 安装其他配置

进入刚下载的frida-ios-dump文件目录,执行:

pip3 install -r requirements.txt --upgrade安装完成,验证

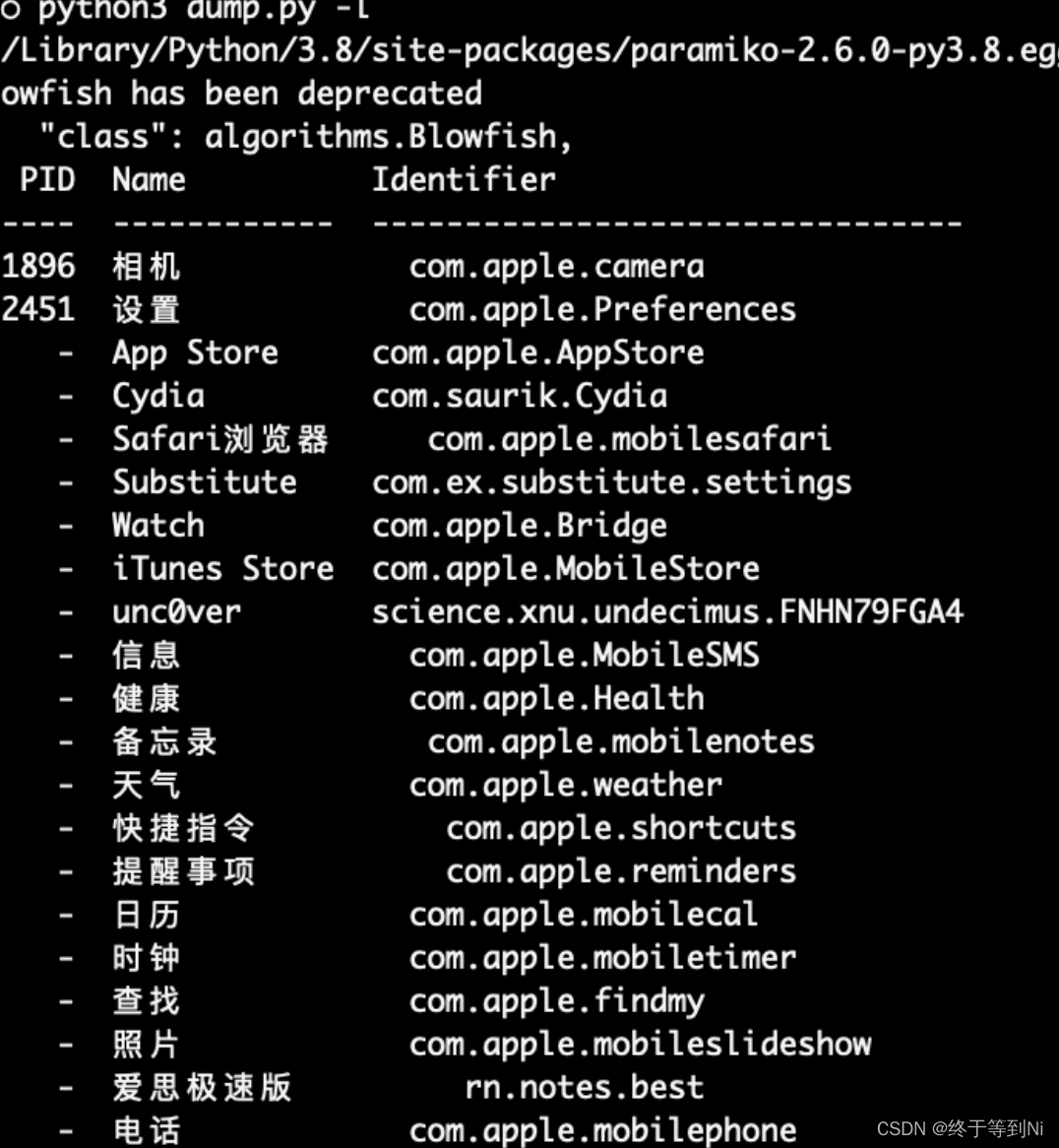

python3 dump.py -l

5.3 dump前准备

打开dump.py,并且修改里面的内容找到里面的这4行,分别输入你自己的用户名,密码,内网IP,端口。

确保手机与电脑在同一局域网内User = 'root'Password = 'alpine'Host = '内网IP'Port = 22KeyFileName = None启动要脱壳的APP,保证APP此时运行在内存。

5.4 脱壳

python3 dump.py 应用名或bundle id

等待1~2分钟(与IPA大小有关),成功以后会在dump.py文件所在目录生成一个ipa包。

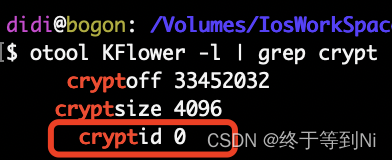

使用otool工具查看,此时加壳状态为0

otool 文件 -l | grep crypt

恭喜你,脱壳完成!!!

六、后续

脱壳只是逆向中的前提,我们首先拿到脱壳的IPA,然后再通过静态或动态注入的方式对程序进行逆向分析、HOOK操作。

后面文章对脱壳后的ipa程序进行重打包。

《iOS重打包之MonkeyDev》

《iOS重打包之脚本替换》

来源地址:https://blog.csdn.net/weixin_38367103/article/details/126590675

免责声明:

① 本站未注明“稿件来源”的信息均来自网络整理。其文字、图片和音视频稿件的所属权归原作者所有。本站收集整理出于非商业性的教育和科研之目的,并不意味着本站赞同其观点或证实其内容的真实性。仅作为临时的测试数据,供内部测试之用。本站并未授权任何人以任何方式主动获取本站任何信息。

② 本站未注明“稿件来源”的临时测试数据将在测试完成后最终做删除处理。有问题或投稿请发送至: 邮箱/279061341@qq.com QQ/279061341