IPSec VPN基本原理和优势

软工小法师

2024-04-18 00:19

IPSec NPN是目前VPN技术中点击率非常高的一种技术,同时提供VPN和信息加密两项技术,接下来就介绍一下IPSec VPN技术。

IPSec VPN即指采用IPSec协议来实现远程接入的一种VPN技术,PSec是IETF(Internet Engineer Task Force)正在完善的安全标准,IPSec协议是一个范围广泛、开放的虚拟专用网安全协议,它提供所有在网络层上的数据保护,提供透明的安全通信。IPSec是基于网络层的,不能穿越通常的NAT、防火墙。

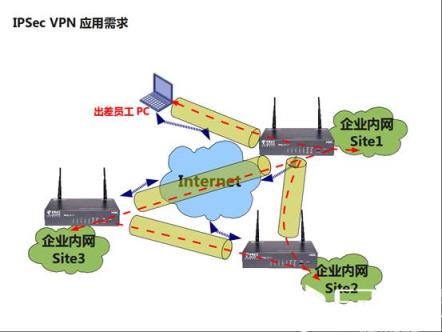

IPSec VPN的应用场景分为3种:

1.Site-to-Site(站点到站点或者网关到网关):如弯曲评论的3个机构分布在互联网的3个不同的地方,各使用一个商务领航网关相互建立VPN隧道,企业内网(若干PC)之间的数据通过这些网关建立的IPSec隧道实现安全互联。

2.End-to-End(端到端或者PC到PC): 两个PC之间的通信由两个PC之间的IPSec会话保护,而不是网关。

3.End-to-Site(端到站点或者PC到网关):两个PC之间的通信由网关和异地PC之间的IPSec进行保护。

VPN只是IPSec的一种应用方式,IPSec其实是IP Security的简称,它的目的是为IP提供高安全性特性,VPN则是在实现这种安全特性的方式下产生的解决方案。IPSec是一个框架性架构,具体由两类协议组成:

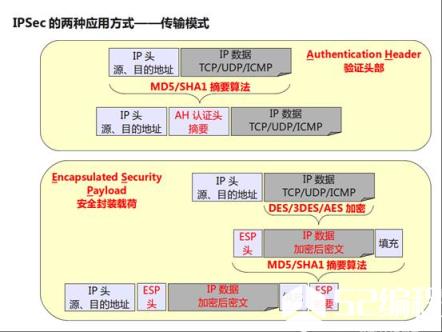

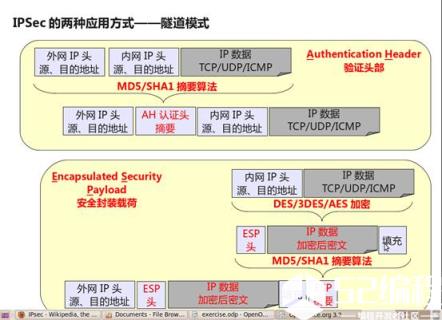

1.AH协议(Authentication Header,使用较少):可以同时提供数据完整性确认、数据来源确认、防重放等安全特性;AH常用摘要算法(单向Hash函数)MD5和SHA1实现该特性。

2.ESP协议(Encapsulated Security Payload,使用较广):可以同时提供数据完整性确认、数据加密、防重放等安全特性;ESP通常使用DES、3DES、AES等加密算法实现数据加密,使用MD5或SHA1来实现数据完整性。

为何AH使用较少呢?因为AH无法提供数据加密,所有数据在传输时以明文传输,而ESP提供数据加密;其次AH因为提供数据来源确认(源IP地址一旦改变,AH校验失败),所以无法穿越NAT。当然,IPSec在极端的情况下可以同时使用AH和ESP实现最完整的安全特性,但是此种方案极其少见。

IPSec封装模式介绍完IPSec VPN的场景和IPSec协议组成,再来看一下IPSec提供的两种封装模式(传输Transport模式和隧道Tunnel模式)

上图是传输模式的封装结构,再来对比一下隧道模式:

可以发现传输模式和隧道模式的区别:

1.传输模式在AH、ESP处理前后IP头部保持不变,主要用于End-to-End的应用场景。

2.隧道模式则在AH、ESP处理之后再封装了一个外网IP头,主要用于Site-to-Site的应用场景。

IPSec的安全特性主要有:

不可否认性:"不可否认性"可以证实消息发送方是唯一可能的发送者,发送者不能否认发送过消息。"不可否认性"是采用公钥技术的一个特征,当使用公钥技术时,发送方用私钥产生一个数字签名随消息一起发送,接收方用发送者的公钥来验证数字签名。由于在理论上只有发送者才唯一拥有私钥,也只有发送者才可能产生该数字签名,所以只要数字签名通过验证,发送者就不能否认曾发送过该消息。但"不可否认性"不是基于认证的共享密钥技术的特征,因为在基于认证的共享密钥技术中,发送方和接收方掌握相同的密钥。

反重播性:"反重播"确保每个IP包的唯一性,保证信息万一被截取复制后,不能再被重新利用、重新传输回目的地址。该特性可以防止攻击者截取破译信息后,再用相同的信息包冒取非法访问权(即使这种冒取行为发生在数月之后)。

数据完整性:防止传输过程中数据被篡改,确保发出数据和接收数据的一致性。IPSec利用Hash函数为每个数据包产生一个加密检查和,接收方在打开包前先计算检查和,若包遭篡改导致检查和不相符,数据包即被丢弃。

数据可靠性(加密):在传输前,对数据进行加密,可以保证在传输过程中,即使数据包遭截取,信息也无法被读。该特性在IPSec中为可选项,与IPSec策略的具体设置相关。

认证:数据源发送信任状,由接收方验证信任状的合法性,只有通过认证的系统才可以建立通信连接。

然后介绍一下为什么要在VPN中导入IPSEC协议:

导入IPSEC协议,原因有2个,一个是原来的TCP/IP体系中间,没有包括基于安全的设计,任何人,只要能够搭入线路,即可分析所有的通讯数据。IPSEC引进了完整的安全机制,包括加密、认证和数据防篡改功能。

另外一个原因,是因为Internet迅速发展,接入越来越方便,很多客户希望能够利用这种上网的带宽,实现异地网络的的互连通。

IPSEC协议通过包封装技术,能够利用Internet可路由的地址,封装内部网络的IP地址,实现异地网络的互通。

IPSec方案安全级别高,基于Internet实现多专用网安全连接,IPSec VPN是比较理想的方案。IPSec工作于网络层,对终端站点间所有传输数据进行保护,而不管是哪类网络应用。它在事实上将远程客户端“置于”企业内部网,使远程客户端拥有内部网用户一样的权限和操作功能。

IPSec VPN要求在远程接入客户端适当安装和配置IPSec客户端软件和接入设备,这大大提高了安全级别,因为访问受到特定的接入设备、软件客户端、用户认证机制和预定义安全规则的限制。

IPSec VPN还能减轻网管负担。如今一些IPSec客户端软件能实现自动安装,不需要用户参与。VPN服务器能够为终端用户接入设备自动安装和配置客户端软件包,因而无论对网管还是终端用户,安装过程都大为简化。

最后谈谈IPSec VPN应用优势:

SSL VPN用户仅限于运用web浏览器接入,这对新型基于Web的商务应用软件比较合适,但它限制了非Web应用访问,使得一些文件操作功能难于实现,如文件共享、预定文件备份和自动文件传输。用户可以通过升级、增加补丁、安装SSL网关或其它办法来支持非Web应用,但实现成本高且复杂,难以实现。IPSec VPN能顺利实现企业网资源访问,用户不一定要采用Web接入(可以是非Web方式),这对同时需要以两种方式进行自动通信的应用程序来说是最好的方案。

IPSec方案能实现网络层连接,任何LAN应用都能通过IPSec隧道进行访问,因而在用户仅需要网络层接入时,IPSec是理想方案。如今有的机构同时采用IPSec和SSL远程接入方案,IT主管利用IPSec VPN实现网络层接入,进行网络管理,其他人员要访问的资源有限,一般也就是电子邮件、传真,以及接入公司内部网(Web浏览),因而采用SSL方案。这正是充分利用了IPSec的网络层接入功能。

IPSec VPN提供完整的网络层连接功能,因而是实现多专用网安全连接的最佳选项;IPSec VPN需要软件客户端支撑,不支持公共Internet站点接入,但能实现Web或非Web类企业应用访问。

以上就是对IPSec VPN技术的学习,不知你都懂没?阅读更多的内容,欢迎登陆编程学习网教育【编程学习网】/【编程学习网IT精品课程】。

免责声明:

① 本站未注明“稿件来源”的信息均来自网络整理。其文字、图片和音视频稿件的所属权归原作者所有。本站收集整理出于非商业性的教育和科研之目的,并不意味着本站赞同其观点或证实其内容的真实性。仅作为临时的测试数据,供内部测试之用。本站并未授权任何人以任何方式主动获取本站任何信息。

② 本站未注明“稿件来源”的临时测试数据将在测试完成后最终做删除处理。有问题或投稿请发送至: 邮箱/279061341@qq.com QQ/279061341