短视频dy(某音)高版本最新最全4种抓包方案,第1种让你秒破QUIC协议,破解抓包难题,看我这一篇就够了!

一、前言

一般大多数网站、APP最常用的是http、https协议,而某两款最火的短视频dy(某音)、ks(某手)最新版使用的是quic协议(见附录1),导致fiddler和charles无法直接抓到包(某音app 13.5版本以下可以直接抓到包)。

网上有说用fiddler + xposed + justTrustMe能绕过某音的sslpinning,呵呵,别傻了好不好,dy(某音)、ks(某手)用的是非系统的sslpinning技术,使用那个方案只能绕过Java层的sslpinning,而dy(某音)、ks(某手)的sslpinning是在so层,根本行不通的好吧!不要再误人子弟了!(此方案亲测无用)

而我给大家带来的几种方案都是亲测可行的,主要思路是禁用或者绕过quic相关的so加载,迫使它走https协议。某音的相关so文件是libsscronet.so ,接下来看方案准备前的环节。

二、方案

方案前准备

将抓包工具证书转换并添加到Android系统证书。今天我们用的抓包工具是charles、模拟器是夜神模拟器,首先需要做的是将Charles证书转换并添加到Android系统证书,方便HTTPS抓包。(Android 7.0以上版本必须要把证书添加到系统信任区,否则无法抓取https请求)。

具体步骤教程看:

https://blog.csdn.net/m0_59683157/article/details/122812586

其中openssl需要单独下载安装,下载安装教程看: https://blog.csdn.net/houjixin/article/details/25806151

方案(一):直接删除libsscronet.so。

在夜神模拟器上,直接安装某音高版本apk:直接把apk拉进模拟器,即可安装

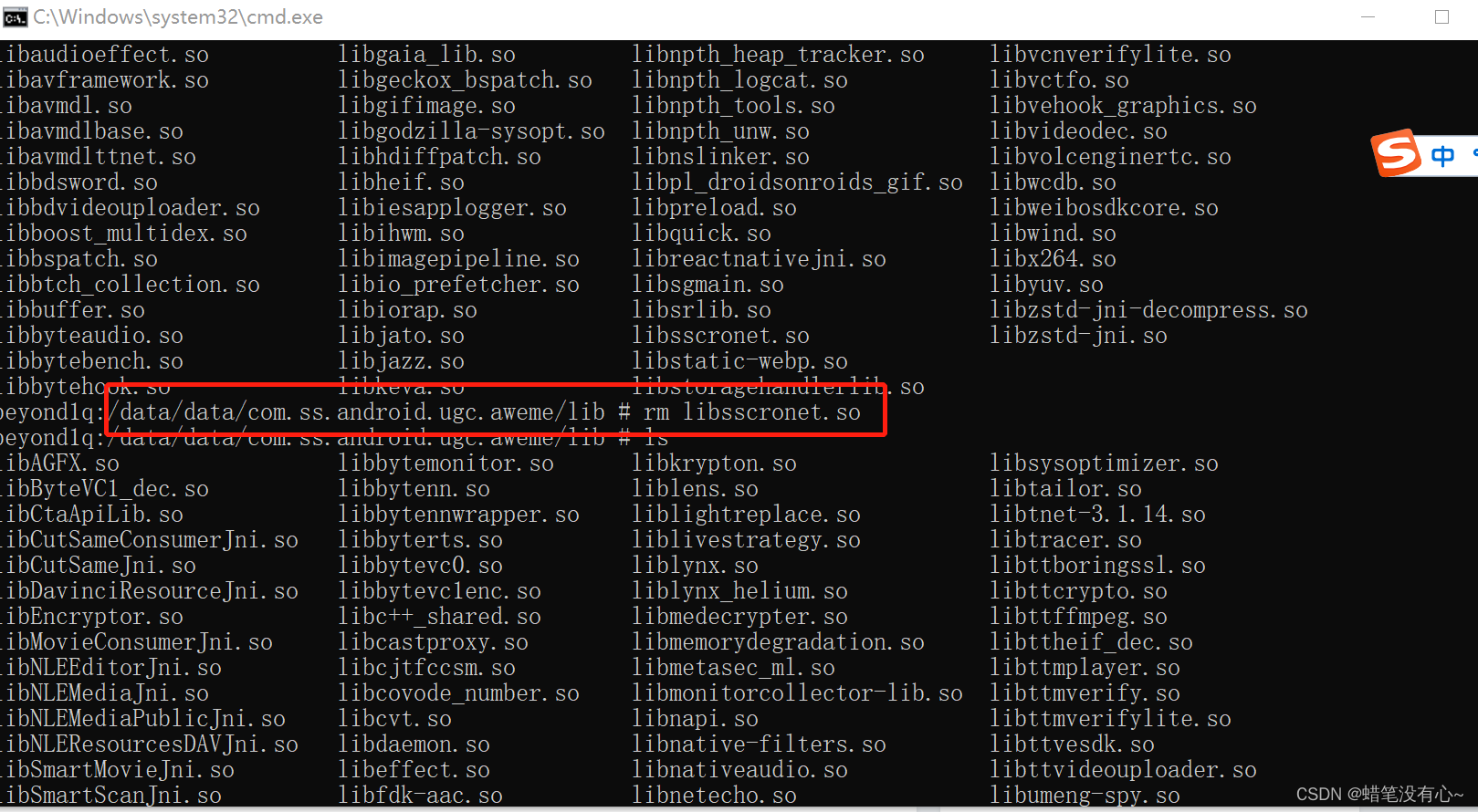

2、安装完以后,使用adb命令进入到模拟器终端shell环境(没安装adb的,可以直接用模拟器的adb命令,进入到模拟器bin目录,即可使用adb命令,也可先加到windows环境变量,方便后续使用):adb shell

3、进入到so文件目录:

cd /data/data/com.ss.android.ugc.aweme/lib

4、最后删除libsscronet.so:rm libsscronet.so

5、最后即可抓包成功

方案(二):安装xposed插件,绕过quic协议

下载安装xposed。在模拟器中xposed下载安装教程:https://baijiahao.baidu.com/s?id=1720356526386732365&wfr=spider&for=pc

2、xposed插件安装

(1)下载安装AndroidStudio,到官网下载安装即可

(2)用AndroidStudio搭建xposed环境,demo编写教程:https://blog.csdn.net/qq_39551311/article/details/119826692

(3)编写dy(某音)的xposed插件(在hook代码主体部分替换为如下代码):

XposedHelpers.findAndHookMethod("org.chromium.CronetClient", lpparam.classLoader, "tryCreateCronetEngine", Context.class, boolean.class, boolean.class, boolean.class, boolean.class, String.class, Executor.class, boolean.class, new XC_MethodHook() { @Override protected void beforeHookedMethod(MethodHookParam param) throws Throwable { Util.xposedLog("CronetClient disable tryCreateCronetEngine"); param.setResult(null); } });(4)如果不想编写这个插件,qq联系我发给你,qq:1723332145

方案(三):直接用IDA反编译libsscronet.so文件,将ssl验证的地方修改

教程可参考这两篇:https://bbs.pediy.com/thread-269028.htm、

https://blog.csdn.net/chl191623691/article/details/123668069

方案(四):直接用Frida来hook libsscronet.so文件,在验证sslpinning地方动态将值改为0即可

三、结语

上面第一、二种方案是最容易处理quic协议的方案,尤其推荐第二种,是比较通用的解决quic的方式,第三、四种方案涉及到反编译so文件,然后hook或者修改so文件绕过sslpinning的方案,比较麻烦,由于篇幅原因,只介绍大概流程,不详细介绍,如果有需要或者不明白的小伙伴可以单独私聊我,qq:1723332145

注:这里的逆向技术仅用于学习、研究,不可用于商用或者违法用途,另外本文章属于原创,原创不易,请各位转发的时候也请注明转发地址,否则一旦发现,后果自负,谢谢各位观看。

四、附录

(一)Quic协议

QUIC(Quick UDP Internet Connection)是谷歌制定的一种互联网传输层协议,它基于UDP传输层协议,同时兼具TCP、TLS、HTTP/2等协议的可靠性与安全性,可以有效减少连接与传输延迟,更好地应对当前传输层与应用层的挑战。)

(二)某音xposed插件

获取插件资源,联系我qq:1723332145

来源地址:https://blog.csdn.net/m0_37802824/article/details/126330801

免责声明:

① 本站未注明“稿件来源”的信息均来自网络整理。其文字、图片和音视频稿件的所属权归原作者所有。本站收集整理出于非商业性的教育和科研之目的,并不意味着本站赞同其观点或证实其内容的真实性。仅作为临时的测试数据,供内部测试之用。本站并未授权任何人以任何方式主动获取本站任何信息。

② 本站未注明“稿件来源”的临时测试数据将在测试完成后最终做删除处理。有问题或投稿请发送至: 邮箱/279061341@qq.com QQ/279061341