文件包含漏洞_练习

CTFHup_练习

第一关_elval执行

发现源代码里面有一句话木马我们可以复制,地址到中国蚂🗡,然后把cmd填上

发现连接成功

第二个_文件包含

我们查看源代码发现里面有一个连接点开

点开之后发现有一个文件在里面就是ctfhup

我们在shell.txt文件使用一个file为协议

写入一个值用post提交,查看一个叫flag的文件

查看根目录

发现根目录里面有一个flag,就获取flag

第三关_php://input

发现源代码里面用了include函数

发现flag放在file文件里面,我们可以使用 php://input 为协议访问,用bp抓包,查看根目录,发现了flag

再获取里面的文件

第四关_远程包含

我们看见源代码,发现使用了include函数,我们可以用 php://input 为协议,用bp抓包

获取flag

第五关_读取源代码

我们发现源代码还是用了include函数

我们使用为协议查看 php://input 根目录

我们发现根目录下面有一个flag ,但是不能有 inpu 获取,因为使用了isset函数,我们再写一条 php://filter

CTF_攻防世界

第一题_fileclude

我们看见源代码发现 使用了 isset函数和include函数 ,我们知道要使用 php://input 和 php://filter

我们发现它把flag放在了file2里面的file1文件里面,我们写一个为协议去访问flag

发生flag使用了Base64 编码 ,我们可以放进bp 里面解密

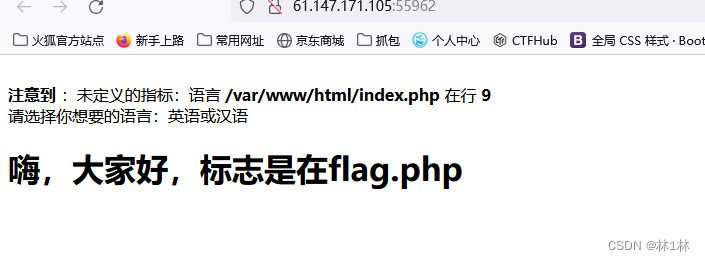

第二关_fileinclude

我们查看一下源代码

第三关_Web_php_incld

我们查看源代码,发现使用了 include函数 并且flag

我们使用php://input 为协议访问page文件,查看根目录,发现flag

第四关_文件包含

来源地址:https://blog.csdn.net/weixin_51583379/article/details/126990467

免责声明:

① 本站未注明“稿件来源”的信息均来自网络整理。其文字、图片和音视频稿件的所属权归原作者所有。本站收集整理出于非商业性的教育和科研之目的,并不意味着本站赞同其观点或证实其内容的真实性。仅作为临时的测试数据,供内部测试之用。本站并未授权任何人以任何方式主动获取本站任何信息。

② 本站未注明“稿件来源”的临时测试数据将在测试完成后最终做删除处理。有问题或投稿请发送至: 邮箱/279061341@qq.com QQ/279061341